반응형

Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

Tags

- wordpress

- XSS

- kioptrix

- wp-automatic

- MALWARE

- broken access control

- cve-2024-27956

- DLL Injection

- wp-automatic plugin

- 악성코드

- pentesting

- LPE

- 모의해킹

- 1-day analysis

- cve-2024-5084

- Command Injection

- rce

- 리버스 쉘

- Stored XSS

- cve-2024-27954

- cve-2024-4439

- authentication bypass

- really simple security plugin

- cve-2024-10924

- plugin

- 악성코드 분석

- cve-2024-2242

- Burp Suite

- nmap

- SQL Injection

Archives

- Today

- Total

Psalm

Level 07 본문

반응형

perl로 ping을 날릴수 있는 프로그램이 서버에서 돌아가고 있다.

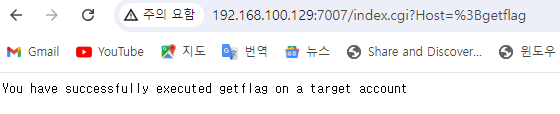

이렇게 Host파라미터로 ip를 넘겨주면 통신 상태를 확인할 수 있다.

하지만 여기서 취약점이 터진다.

Host에 우리가 입력한 문자열이 그대로 들어가기 때문에 command injection이 가능하다.

만약 여기에 “%3Bgetflag”를 입력하면 앞에 명령을 실행한 뒤에 getflag 명령이 실행되어 또 다른 명령을 실행시킬 수 있게된다.

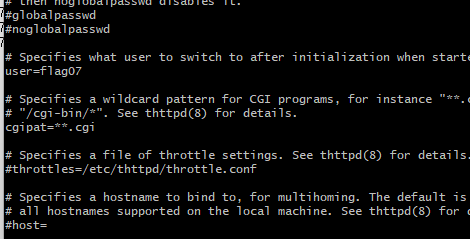

thttpd.conf 설정파일을 보면 프로그램은 flag07권한으로 실행이된다. 그러니까 %3Bgetflag를 입력하면 flag07권한으로 getflag가 실행돼

위 그림처럼 getflag가 실행된다.

CGI(Common Gateway Interface)

서버와 웹 어플리션이 동적으로 데이터를 주고받기 위한 기술

반응형

Comments