| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

- Command Injection

- Stored XSS

- 악성코드 분석

- cve-2024-2242

- really simple security plugin

- wordpress

- 모의해킹

- plugin

- cve-2024-4439

- Burp Suite

- broken access control

- cve-2024-27956

- XSS

- cve-2024-5084

- DLL Injection

- 리버스 쉘

- authentication bypass

- wp-automatic plugin

- cve-2024-27954

- SQL Injection

- LPE

- pentesting

- cve-2024-10924

- nmap

- 1-day analysis

- kioptrix

- 악성코드

- rce

- MALWARE

- wp-automatic

- Today

- Total

Psalm

Kioptrix Level 1 본문

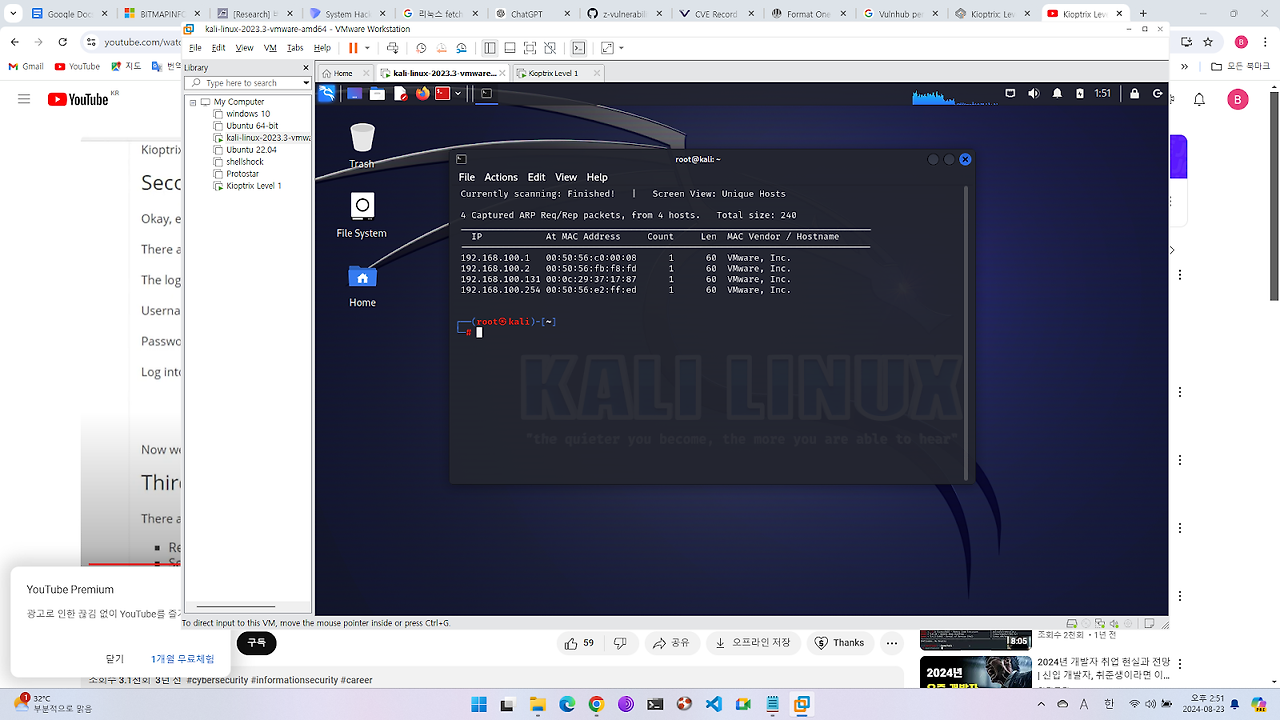

netdiscover을 사용해 같은 네트워크상에 열려있는 네트워크를 확인한다. 1, 2, 254는 용도가 정해진 ip고, 131번을 한번 스캔해보자

http 서버부터, apache 서버까지 열려있는걸 확인할 수 있다.

해당 ip로 접속해보니 Test Page가 실행되고 있다.

먼저 이 서버를 타겟으로 공격을 시도해보겠다.

apache 1.3.20을 검색하지 OpenFuckV2.c라는 Buffer Overflow 공격 방법이 나와있다.

여기서 github에 나와있는 코드를 썼고, Readme에 나와있는대로 설정해주었다.

nikco로 서버에 대한 정보를 수집하니 Red-Hat/Linux 계열이라는 것을 알게되었고, 그 중 apache 1.3.20버전을 사용하는 0x6b를 사용했다.

POC 코드를 실행할 때 ip를 넘겨주었고, 40번의 연결을 해줘 Overflow 발생시켜 root권한을 획득할 수 있었다.

그리고 root passwd를 바꿔 재실행해주니 kioptrix에서 root로 접속할 수 있었다.

코드에서 쉘코드를 보면 setresuid로 프로세스의 권한을 root로 변경하는 코드를 볼 수 있다. 이 코드가 추가되어 exploit-db에 나와있는 코드와 반대로 root를 획득할 수 있는것이다.(exploit-db는 웹 서버를 실행시킬 때의 권한 apache로 실행된다.)

SMB 취약점을 이용한 쉘 획득

아까 스캔한 정보에는 samba의 버전 정보가 안나온다.

nmap에 --script 옵션을 이용해 CVE2009-3103 취약점이 있다는걸 발견했다.

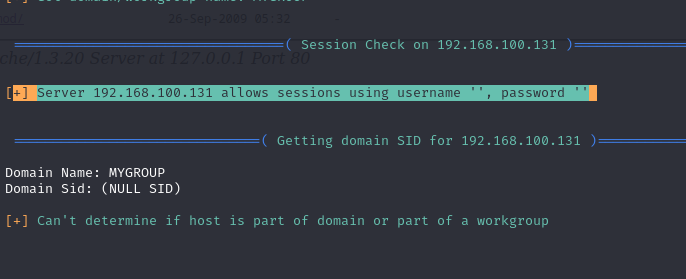

이번엔 enum4linux를 이용해 정보를 수집했다.

그리고 익명 사용자로 세션이 열렸다는 정보도 획득할 수 있다. 만약 익명 사용자도 세션을 열 수 있다면 익명 권한으로 정보를 획득할 수도 있고, 네트워크 자원을 건드릴 수 있다면 특정 사용자의 접속을 허용하는 등 보안 위반이 발생할 수 있다.

이제 metasploit으로 smb에 대한 정보를 더 획득해보자

111번 도구를 사용해서 smb 버전을 알아낸다.

RHOST를 설정해주고, 실행하면 버전 정보를 획득할 수 있다.

구글링을 해보니 trans2open이라는 취약점이 나왔고 해당 정보를 이용해 익스플로잇을 시도해보자

다시 metasploit에서 trans2open 코드가 있나 찾아보자

22번에 linux를 위한 trans2open payload가 있다.

아까 처럼 RHOST를 설정해주고, 실행해보니

실패다…

기본적으로 설정된 payload는 staged 페이로드로 단계별로 payload를 보낸다. 그래서 시스템 상황에 따라 페이로드 일부가 손실되거나 중단될 수 있다. 물론 모든 staged가 그런건 아니지만 여기서 기본적으로 적용된 payload로는 쉘을 획득할 수 없었다.

※ Non-staged: 전체 payload가 한 번에 전송되는 페이로드

- 단점: 한 번에 큰 데이터가 전송되어 탐지할 가능성이 높음

payload를 바꿔보자

show payloads를 이용하면 여러 payload를 살펴볼 수 있다.

29번과 34번 payload를 사용해보자

먼저 29번 payload를 설정했다.show options로 payload가 잘적용된걸 확인할 수 있다.

root로 쉘을 획득할 수 있었다.

34번 payload를 적용해도 똑같이 쉘이 따진다.

'보안공부 > 모의 해킹' 카테고리의 다른 글

| kioptrix 2014 (4) | 2024.09.03 |

|---|---|

| kioptrix Level 1.3 (2) | 2024.09.02 |

| kioptrix Level 1.2 (2) | 2024.08.31 |

| kioptrix Level 1.1 (2) | 2024.08.28 |

| Nessus 사용법 (0) | 2024.06.22 |